Attention, cet article a plus d'une année d'ancienneté. Il est possible que les informations présentées ne soient plus à jour, spécialement dans le cadre d'un article technique.

Bonjour,

Aujourd’hui, suite directe de mon article sur la configuration DKIM sur Exchange 2019 (on en reparle après).

On va voir comment configurer la sainte trinité qui vous permettra d’être copain avec tous les antispam au monde.

Les enregistrements DKIM, SPF et DMARC sont obligatoires de nos jours pour arriver dans la boite de réception et non dans les spams.

L’enregistrement SPF

L’enregistrement SPF, pour Sender Policy Framework, est un enregistrement tout bête qui permet d’indiquer au niveau des enregistrements DNS quels serveurs mails sont autorisés à envoyer des mails en votre nom. Rien d’autre.

Le principe est très simple, l’enregistrement devrait l’être aussi.

Ce que je vous conseille, et que normalement vous avez déjà, c’est d’avoir des enregistrements MX pour chacun de vos serveurs d’envoi d’email.

Si vous avez ça, alors, l’enregistrement SPF sera le plus simple du monde.

Vous faites simplement l’enregistrement suivant de type SPF (pour n’importe quel domaine) :

v=spf1 mx -all

La première partie, c’est la version de SPF, mx sert à indiquer que l’on doit se référer aux MX existants sur le domaine pour avoir le serveur d’envoi et le -all permets de rejeter tous les emails qui ne sont pas envoyés de vos serveurs.

Alors ça c’est la version tout le monde il est beau, tout le monde il est content, en production, j’éviterais quand même.

Personnellement, j’indique MX, au cas où on oublierait de modifier les DNS, mais je rajoute tous les enregistrements A: avec les enregistrements de mes serveurs. Aussi, il est possible que les enregistrements MX globaux soit mal traités par l’antispam de destination (problèmes software ou autre).

Dernière chose, je remplace le -all par ~all, ce qui permet de ne pas rejeter tout ce qui ne correspond pas en cas d’erreur légère sur le traitement du SPF (toujours si vous avez un antispam mal foutu de l’autre côté).

En gros, l’enregistrement réel pour mon domaine c’est ça :

v=spf1 mx a:mx1.nicolas-simond.ch a:mx2.nicolas-simond.ch a:mx3.nicolas-simond.ch ~all

L’enregistrement DKIM

Je résume vite fait, DKIM ajoute une signature chiffrée dans chaque entête d’email sortant (et juste une partie de l’entête, pas la totalité).

Cette signature, lorsque l’on réceptionne l’email permettra de savoir après déchiffrement si l’email a été altéré en cours de route.

La mise en place de DKIM se fait dans votre serveur email avant se faire dans le DNS.

- Pour Exchange : https://www.abyssproject.net/2020/04/mettre-en-place-dkim-avec-exchange-2019/

- Pour Office 365 : https://docs.microsoft.com/en-us/microsoft-365/security/office-365-security/use-dkim-to-validate-outbound-email?view=o365-worldwide

- Pour tout ce qui est basé sur Postfix (le reste en gros) : https://wiki.debian-fr.xyz/Opendkim

L’enregistrement DMARC

Le dernier concurrent pour la fin. Toujours de façon simple, DMARC permets d’indiquer dans vos DNS ce qui doit se passer au cas où un serveur mail de destination aurait un souci avec vos enregistrements SPF ou DKIM, histoire que vous soyez prévenu.

Le côté maboulien du truc, c’est que vous pouvez indiquer depuis vos DNS de traiter tous VOS emails si jamais le destinataire n’arrive pas à valider votre SPF ou votre DKIM par exemple.

Si vous ne voulez pas que vos emails arrivent en quarantaine, mais que vous voulez avoir des rapports en cas de soucis, alors créez une règle comme ceci :

Enregistrement : _dmarc Type : TXT Contenu : "v=DMARC1;p=none;sp=none;pct=100;rua=mailto:dmarc@domaine.com"

Comme pour le SPF, on commence par la version du protocole.

P et SP sont respectivement les actions à appliquer pour les emails non conformes aux enregistrements SPF/DKIM venant de votre domaine ou d’un sous-domaine (none, quarantine ou block).

PCT c’est le pourcentage d’email qui tombent sous le coup de DMARC, on indique 100 pour filtrer tous les emails.

RUA c’est l’adresse email qui recevra les rapports en cas de souci de conformité sur SPF et/ou DKIM.

Test

Attendez bien 30 minutes avant de vous lancer dans cette section.

Selon votre hébergeur, cela pourrait même prendre jusqu’à 48h avec les propagations DNS.

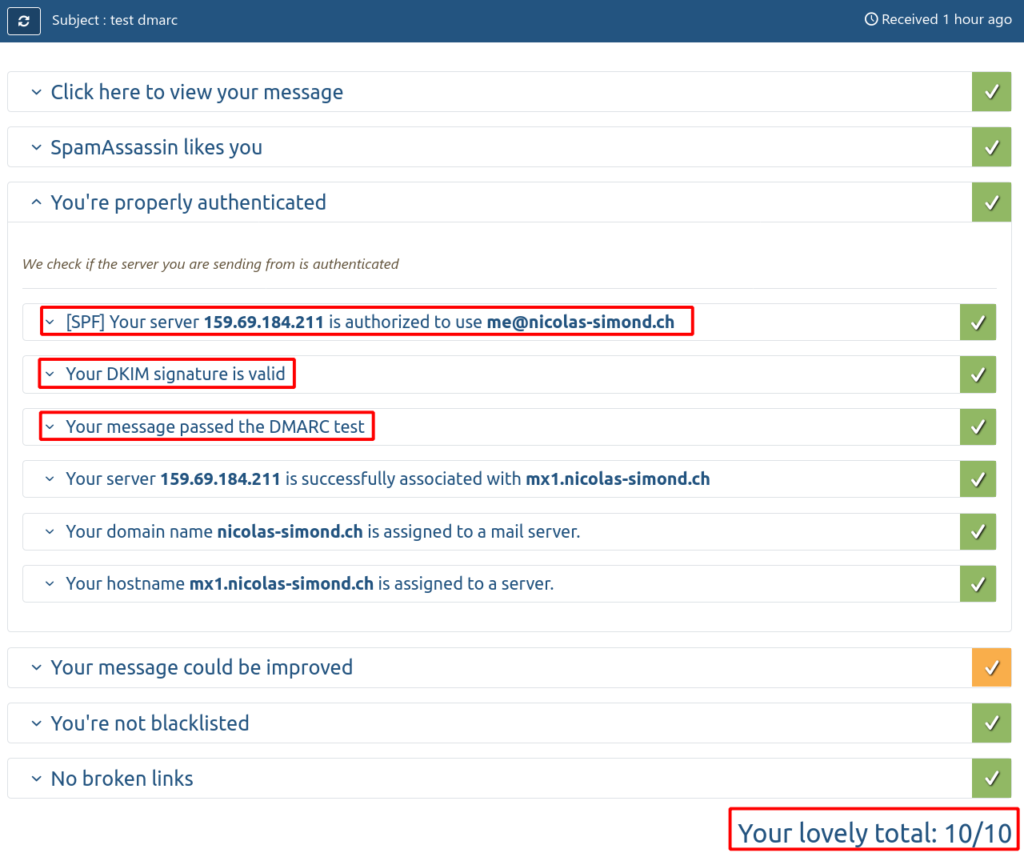

Rendez-vous sur https://www.mail-tester.com/, le site vous fournira une adresse mail, envoyez-y simplement un email de test depuis n’importe quelle adresse de votre Exchange et cliquez sur « Check your score ».

Étendez la troisième rubrique et regardez tout ce qui est en rouge sur ma capture, vous devriez être pareil pour le DKIM, le SPF et le DMARC :

Si tout le reste est bien fait, vous devriez avoir 10/10. Si vous souhaitez regarder comment faire un Exchange de A à Z, voici les articles à voir :

(7 votes, moyenne: 3,86 sur 5)

(7 votes, moyenne: 3,86 sur 5)

Bonjour,

Super tuto. Merci. Je gère deux domaines sur mon exchange. Est ce que je dois réaliser deux fois la manipulation pour le DKIM?

Cordialement

Bonjour, oui il faut le faire pour chaque domaine.

Salut, c’est surper malin ta redirection vers onion ! tu m’a donner l’idee de faire pareil et merci pour la doc sur le dkim C’EST UNE VRAI MERDE sur office 365 ils n’arretent pas de changer les interfaces d’admin je crois je vais basculer sur une solution open source

Salut, merci pour le retour 🙂

Effectivement, les interfaces d’admins 0365, c’est compliqué, les changements de fonctionnalités des licences en cours de route, c’est la misère aussi 😀

s/none, quarantine ou block/none, quarantine ou reject/ ?

Dans la partie DMARC :

« S et SP c’est respectivement les actions à appliquer » ce n’est pas plutôt « P et SP sont … » ?

Juste, merci pour la correction 🙂

Bonjour, je suis un modeste intervenant en informatique et je suis en galère avec un de mes clients dont les mails sont systématiquement rejetés par les serveurs de FREE. Et je n’arrive pas à trouver la solution 🙁 Votre article est super interessant mais j’ai besoin d’un coup de main. est-ce possible ?

Bonjour,

Il faut faire des tests pour voir si les mails sont bien configurés comme expliqué en bas de l’article.

Après sinon il faudra tenter de contacter free directement pour voir pourquoi cela coince.

Une petite précision concernant le caractère « obligatoire » (que je lit régulièrement) des ces 3 technologies tout de même. Seul SPF semble réellement apporter quelque chose. J’utilise uniquement celui-ci depuis 2014 (et derrière une IP Free qui plus est…) sans jamais rencontrer un seule problème avec les courriels que j’envoie avec mon serveur auto-hébergé à la cave. J’imagine que DKIM et DMARC peuvent apporter un plus avec certains serveurs ultra restrictifs mais je n’en ai jamais rencontré un seul.

DKIM est très utilisé par Google et Microsoft, DMARC après c’est du bonus pour l’instant. Mais les conséquences du manque de DKIM et SPF se font voir rapidement quand on traite des millions de mails envoyés par moi en professionnel.

Il y a aussi l’âge du domaine et l’historique qui peuvent compter selon le fournisseur.

Personnellement, je rajoute aussi d’autres MX qui pourraient être important si je les utilise, les IP sont celles de O2Switch pour cet exemple :

v=spf1 +a +mx +ip4:109.234.160.0/24 +ip4:109.234.161.0/24 +ip4:109.234.162.0/24 +ip4:109.234.163.0/24 +include:spf.jabatus.fr +include:spf.protection.outlook.com +include:spf.mailjet.com +include:spf.mandrillapp.com +include:servers.mcsv.net +include:mailgun.org +include:sendgrid.net +include:spf.sendinblue.com -all

La c’était un exemple général si on envoie des mails depuis ses propres serveurs. Après chaque fournisseur donnera les records nécessaires si besoin lors de la configuration du domaine chez eux 😉