Attention, cet article a plus d'une année d'ancienneté. Il est possible que les informations présentées ne soient plus à jour, spécialement dans le cadre d'un article technique.

Bonjour à tous,

Je vais écrire deux articles coup sur coup pour la sécurisation de vos envois d’emails afin d’éviter de finir en spam.

Premier article sur les bonnes pratiques pour l’envoi d’emails (il y en aura deux). Nous allons attaquer directement par la mise en place du DKIM (DomainKeys Identified Mail).

Je traiterais de la mise en place de la signature automatique DKIM sur Exchange parce que c’est ce que j’utilise, on verra dans le prochain article comment faire cela avec d’autres systèmes d’emails.

Fonctionnement simplifié de DKIM

On lit beaucoup de choses sur Internet et ce qu’on lit souvent c’est que DKIM chiffre les emails.

On arrête tout de suite, c’est faux. DKIM ajoute une signature chiffrée dans chaque entête d’email sortant (et juste une partie de l’entête, pas la totalité).

Cette signature, lorsque l’on réceptionne l’email permettra de savoir après déchiffrement si l’email a été altéré en cours de route.

C’est tout.

Installation de Exchange DKIM Signer

Ici, on va utiliser un soft disponible gratuitement sur Github : https://github.com/Pro/dkim-exchange/

Connectez-vous sur votre Exchange et téléchargez directement le .zip de la dernière version stable : https://github.com/Pro/dkim-exchange/releases/latest

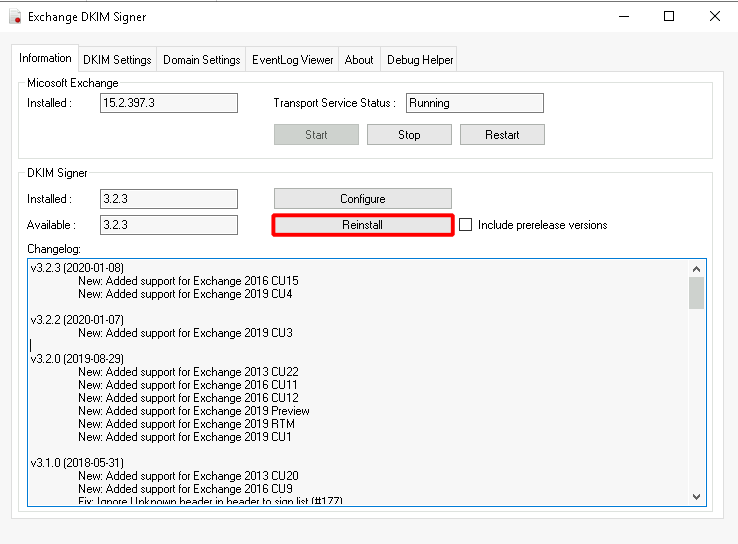

Profitez du changelog pour regarder la dernière version du CU d’exchange supportée.

Gardez ce que vous venez d’extraire bien au chaud, ça va contenir la configuration de votre serveur entre autres. Lancez ensuite le programme en admin et cliquez sur Install (Reinstall ici vu que je l’ai déjà).

Configuration de Exchange DKIM Signer

Rien de transcendant.

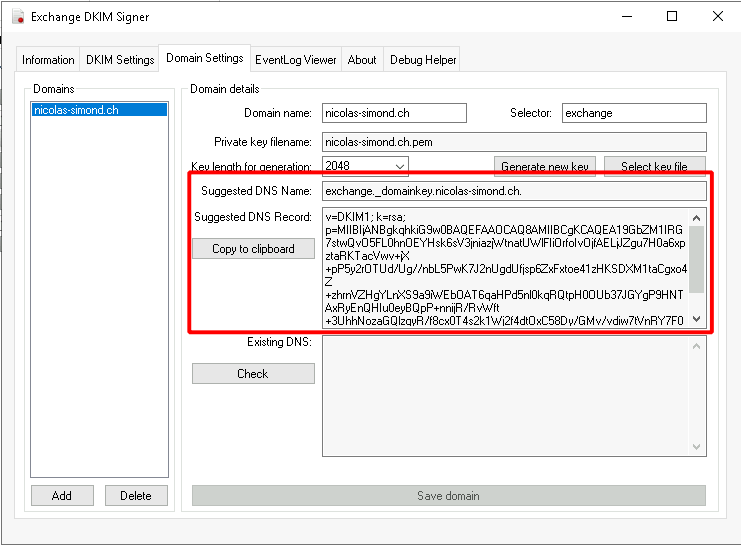

Allez directement dans l’onglet Domain Settings et ajoutez un nouveau domaine.

Remplissez les champs comme ceci :

- Domain Name : Nom de domaine sur votre Exchange

- Selector : Nom du serveur Exchange

- Key Lenght : Le maximum disponible

Cliquez ensuite sur Generate new key :

Maintenant, copiez les enregistrements DNS proposés et allez y mettre chez votre registrar sous forme d’enregistrements dns TXT, tout simplement :

Test

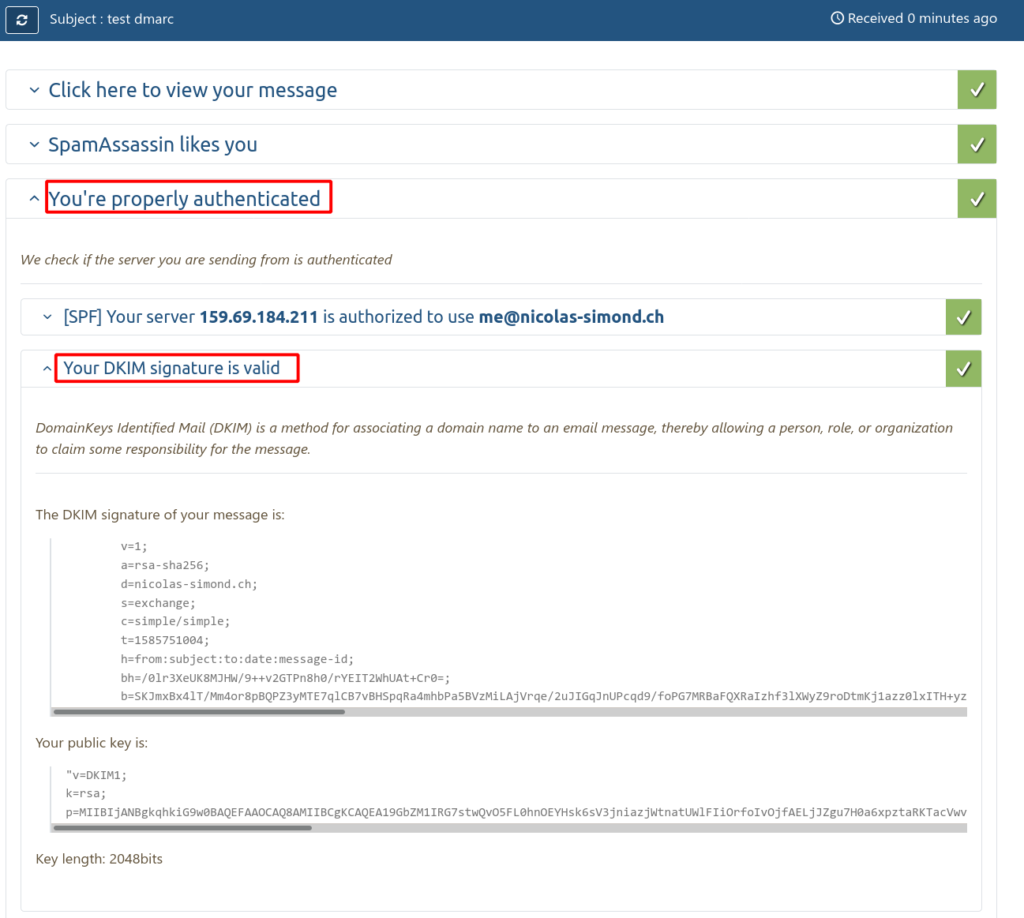

Attendez bien 30 minutes avant de vous lancer dans cette section.

Selon votre hébergeur, cela pourrait même prendre jusqu’à 48h avec les propagations DNS.

Rendez-vous sur https://www.mail-tester.com/, le site vous fournira une adresse mail, envoyez-y simplement un email de test depuis n’importe quelle adresse de votre Exchange et cliquez sur « Check your score ».

Étendez la troisième rubrique et allez sur le deuxième résultat, le DKIM. Tout devrait être au vert comme ceci (pour le DKIM, pas encore pour le SPF, mais on regardera cela ensemble) :

Le plus dur est fait avec le DKIM. Maintenant cela ne suffira pas, dans le prochain article on discutera des enregistrements DNS et DMARC qui sont également nécessaires 🙂

(4 votes, moyenne: 4,00 sur 5)

(4 votes, moyenne: 4,00 sur 5)

Bonjour,

Merci pour ton explication qui est très bien faite.

Cependant, je me pose la question quand on a un DAG Exchange 2019, on doit effectuer la procedure sur l’ensemble des serveurs ?

Et enregistrer chaque Record au niveau DNS ?

Hello,

Tu dois reprendre la clé générée sur ton premier serveur en copiant le .pem sur chaque serveur du DAG.

Tu redéclares ensuite ton domaine dans Dkim Signer en utilisant la même clé, le record associé sera donc le même.