Attention, cet article a plus d'une année d'ancienneté. Il est possible que les informations présentées ne soient plus à jour, spécialement dans le cadre d'un article technique.

Bonjour à tous,

Comme vous le savez, la pénurie d’IPv4 en Europe est actée : https://www.arcep.fr/la-regulation/grands-dossiers-internet-et-numerique/lipv6/suivi-epuisement-adresses-ipv4.html

En Suisse, nous avons peu d’informations qui nous viennent des opérateurs.

Chez Swisscom il y a bien un range IPv6 qui est fourni par Swisscom sur les SBC mais il n’y a quasiment aucune documentation disponible.

Et si vous souhaitez utiliser l’IPv6 sur votre propre firewall derrière le Centro Business 2.0 (pour l’instant) alors c’est le néant total en terme d’info chez Swisscom.

Préambule sur l’IPv6 et quelques outils

Merci de lire la page sur l’IPv6 avant de commencer : https://fr.wikipedia.org/wiki/IPv6

Si vous n’avez pas eu une formation dessus comme moi lors de mes cours de réseaux, alors je vous conseille de vous former avant de vous lancer là-dedans.

Il est important de noter que contrairement à l’adressage IPv4 qui se fait en décimal de 0 à 9, l’IPv6 s’adresse en héxadécimal de 0 à F.

Le principe de NAT n’existe plus. Toutes les machines seront directement adressées avec des adresses IPv6 publiques, ce qui implique de configurer le firewall correctement.

Pour calculer les ranges IPV6 vous pouvez utiliser cet outil : https://www.ultratools.com/tools/ipv6CIDRToRange

Disclaimer

Chez nous, les routeurs Swisscom sont configurés pour renvoyer toutes les IP publiques sur le port LAN1 en DMZ. Nous n’utilisons donc pas le Centro Business hormis pour faire MoDem.

Swisscom ne fournit pas documentation IPv6 du tout hormis si vous souhaitez l’utiliser directement sur le centro business, ce que l’on ne fait pas en entreprise.

La documentation de Watchguard existe.

Je remercie juste Isidro Labernede du support technique de Watchguard qui m’a bien aidé pour la mise en place et avec lequel j’ai travaillé pendant plus d’une semaine pour les tests.

Je ne dis pas que ce que je vais faire ici c’est le must en matière d’IPv6. Je n’ai vraiment pas trouvé de ressources sur les réseaux internes dans mes recherches.

Tout le monde dit qu’il faut le faire … mais pour le faire et le documenter y’a pas grand monde, ce qui explique le retard d’adoption …

De plus, on ne va pas configurer le réseau interne en entier en IPv6, surtout au niveau du DNS. J’ai un AD et un Exchange entre autres qui tournent, je ne vais pas m’attaquer à ce morceau maintenant (si vous voulez me faire un don que je le fasse chez Hetzner ou ailleurs …, bouygues ne me fournis pas d’ipv6) . En revanche ils pourront tous utiliser IPv6 en plus d’IPv4.

Pour ce qui est du DNS, on ne le configure pas de serveur DNS en IPv6 directement sur les cartes, en revanche on peut obtenir les enregistrements AAAA directement depuis notre DNS qui répond en IPv4 donc on est bon.

Division du range IPv6 fourni par Swisscom

Dans l’exemple avec un client, Swisscom fournit ces deux ranges :

Pv4 (PPPoE)146.4.61.145/29

IPv6 (PPPoE)2a02:121f:f121::/48

Ce qui nous intéresse ici sera l’IPv6.

Voici le range fourni :

Start Range: 2a02:121f:f121 :0:0:0:0:0

End Range: 2a02:121f:f121 :ffff:ffff:ffff:ffff:ffff

En rouge nous avons la parti sur laquelle nous allons créer des sous réseaux.

Pour pouvoir router les adresses sur Internet directement, nous allons créer des réseaux en /64. Un par interface Interne.

On va donc prendre la base : 2a02:121f:f121

En /64, la base d’adressage deviendra 2a02:121f:f121:1000 :0:0:0:0

Je prends 1000 pour l’interface eth1 du watchguard qui est le LAN (Trusted).

Si vous avez une DMZ sur ETH3 comme ici, vous pourrez faire ce réseau :

2a02:121f:f121:3000 :0:0:0:0

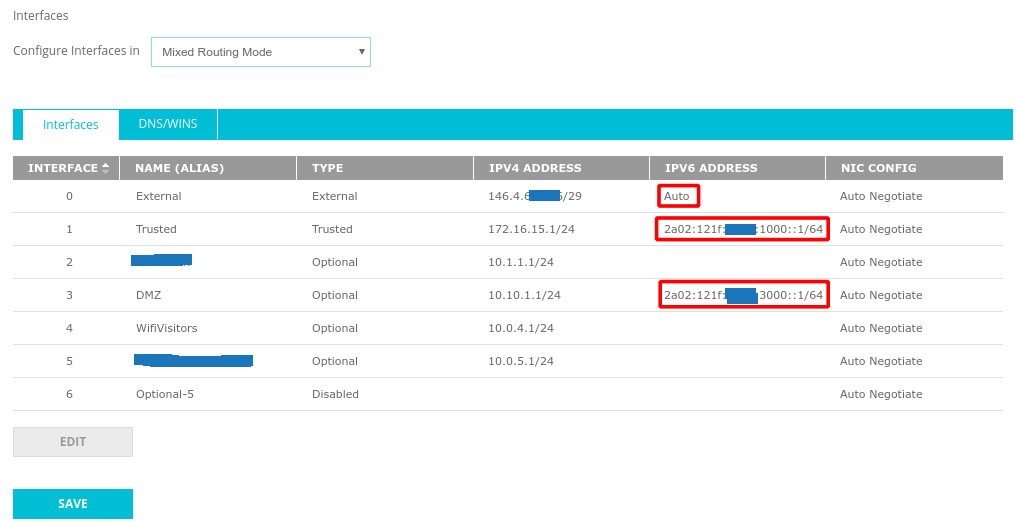

Nous avons maintenant nos deux réseaux :

Trusted (LAN) : 2a02:121f:f121:1000::0 /64

Optional (DMZ) : 2a02:121f:f121:3000::0 /64

Les adresses IP des intefaces Watchguard seront donc les suivantes :

Trusted (LAN) : 2a02:121f:f121:1000::1 /64

Optional (DMZ) : 2a02:121f:f121:3000::1 /64

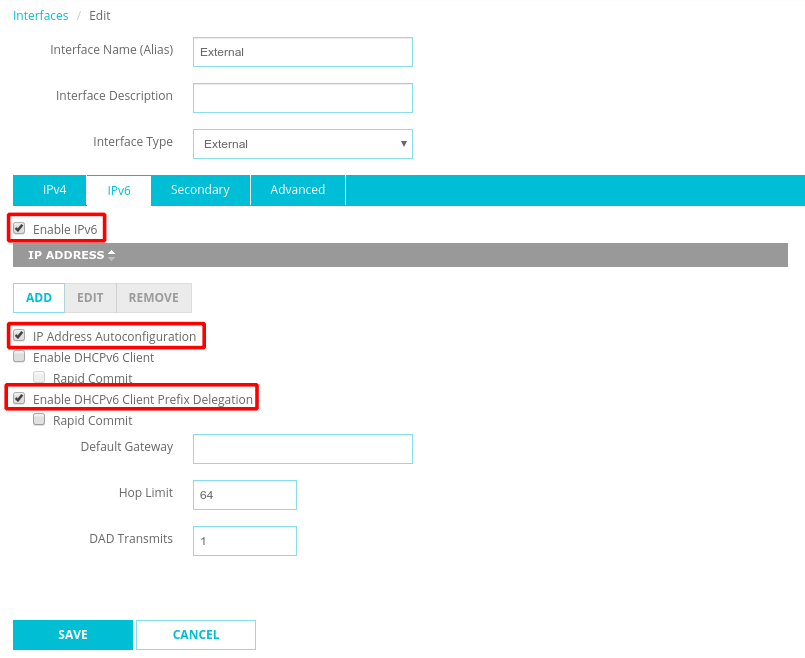

Configuration de l’IPv6 sur l’interface externe du Watchguard

Configurez l’interface comme ce qui suit, il n’y a rien d’autre à faire :

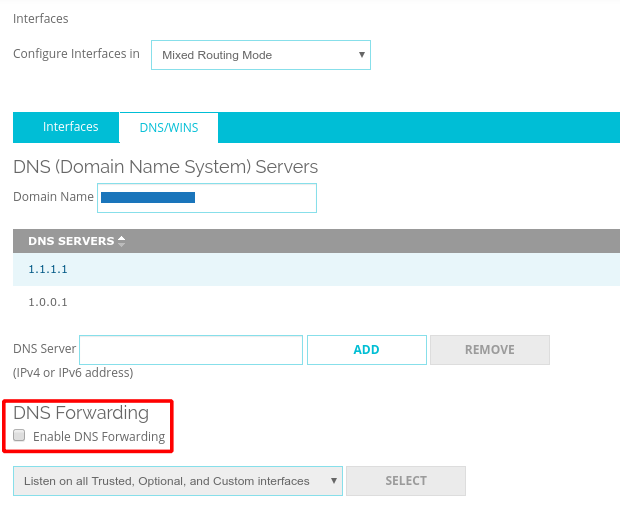

Désactivation des redirecteurs DNS du Watchguard

Il est très important de désactiver le DNS Forwarding.

Pour la suite, si cette option est activée alors le Watchguard fournira automatiquement la passerelle en option DNS IPv6 au client et vous fera sauter tout le domaine interne …

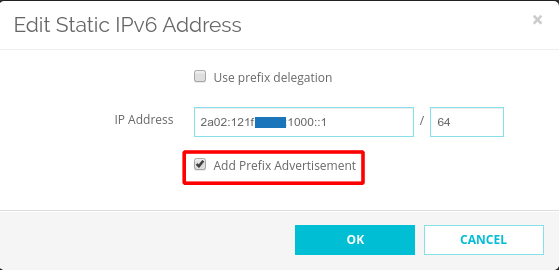

Configuration des adresses sur les cartes internes

Configurez l’adresse IPv6 précédemment calculée sur l’interface dans l’onglet IPv6.

Cochez bien l’annonce du préfixe pour la suite :

Configurez l’annonce du routeur :

Et sauvegardez.

Une fois les interfaces internes configurées vous verrez ceci dans la liste des interfaces :

Configuration du routage chez Swisscom

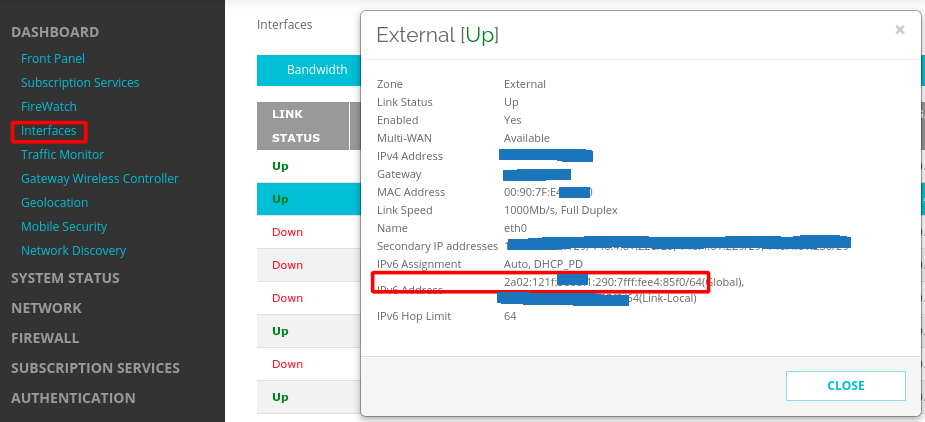

Dans un premier temps allez dans le dashboard Watchguard et récupérez l’IPv6 de l’interface externe :

Dans notre cas :

2a02:121f:f121:1:290:7fff:fee4:85f0 /64

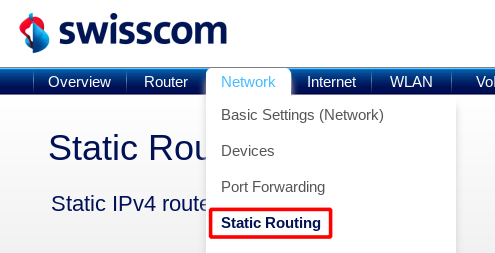

Maintenant, allez dans le routeur Swisscom et dans “Static Routing” :

Et maintenant ajoutez vos routes en indiquant l’IPv6 externe du watchguard :

Une fois que les routes sont faites, si le status est en “Enabled” vous êtes bon :

Configuration d’un serveur Windows

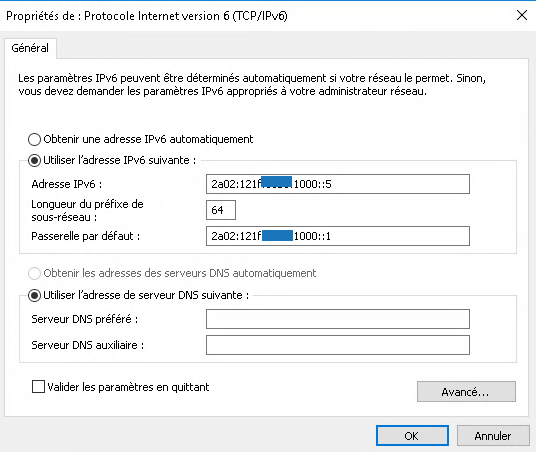

Connectez-vous sur la machine et ouvrez la configuration IPv6.

Ici, configurez une adresse statique SANS DNS (sinon adieu l’AD):

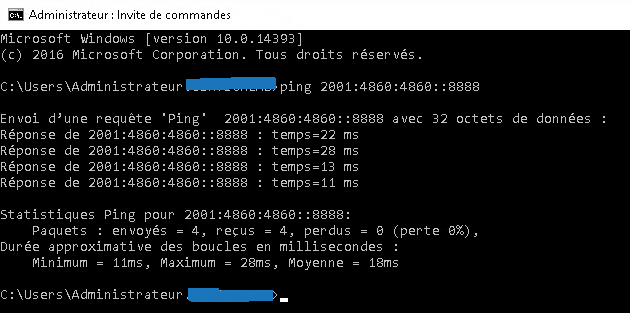

Validez et faite un ping vers google : ping 2001:4860:4860::8888

Configuration d’un serveur Linux (Debian 10) :

Ouvrez le fichier de configuration des interfaces :

nano /etc/network/interfaces

Ajoutez ceci (pour eth0) :

iface eth0 inet6 static

address 2a02:121f:f121:3000::5/64

gateway 2a02:121f:f121:3000::1

Relancez ETH0 :

ifdown eth0 && ifup eth0

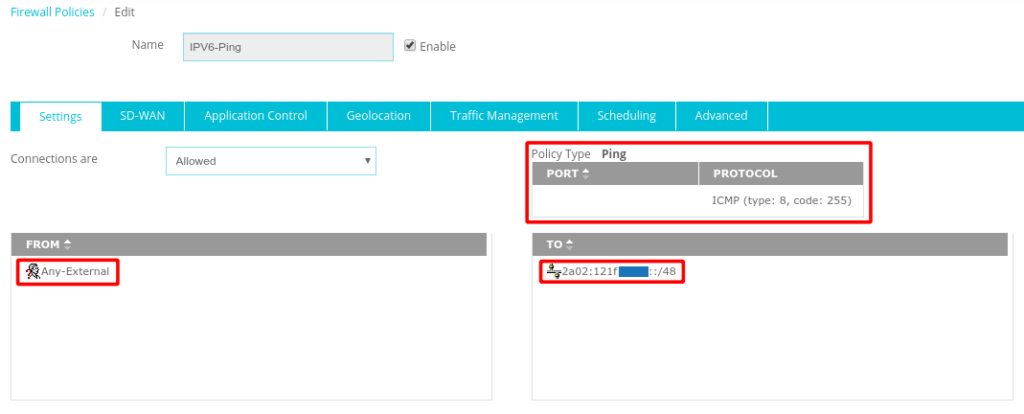

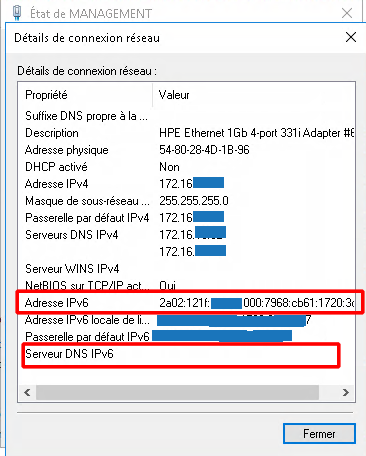

Configuration de l’ICMP dans le firewall

La première chose à faire, c’est une règle IPv6 autorisant l’ICMP (ping) entrant.

Cela ne pose aucun problème de sécurité et est nécessaire pour le bon fonctionnement d’IPv6 (les échanges nécessitent les codes erreurs ICMP pour le diag).

Allez ensuite dans Advanced et activez toutes ces options :

Sauvegardez.

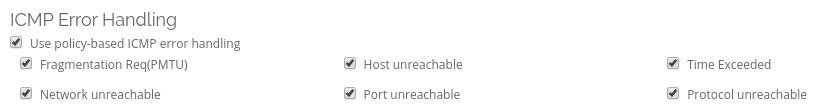

Ouverture d’un port

Précision importante, le NAT n’existe plus en IPv6.

Nous créerons donc simplement des règles de Firewall.

Par exemple, pour ouvrir le webmail en HTTPS depuis l’extérieur.

Le serveur Exchange est sur l’adresse : 2a02:121f:f121:1000::5.

Créez donc une règle autorisant simplement le 443 de l’extérieur vers cet hôte IPv6 précis (tout simplement) :

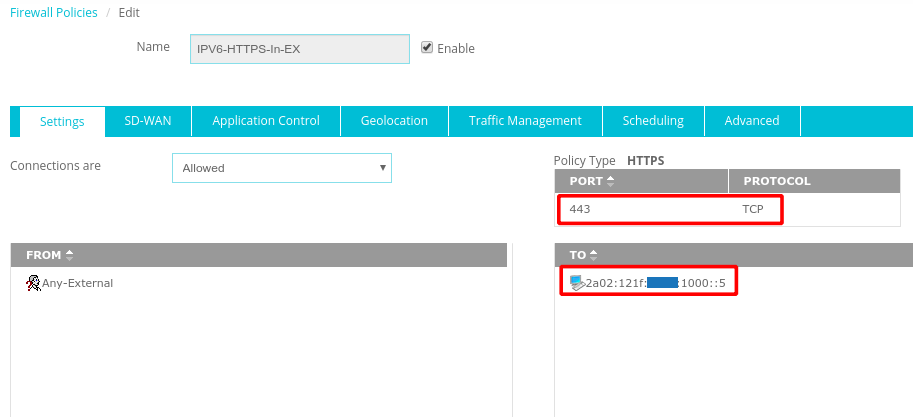

Configuration des clients

Activez simplement la pile IPv6 en DHCP sur les clients Windows. Avec la configuration qui a été faite ils obtiendront une adresse automatique :

Notez bien que le client ne doit pas obtenir de DNS en IPv6, sinon cela va mettre votre AD en carafe !

Tests

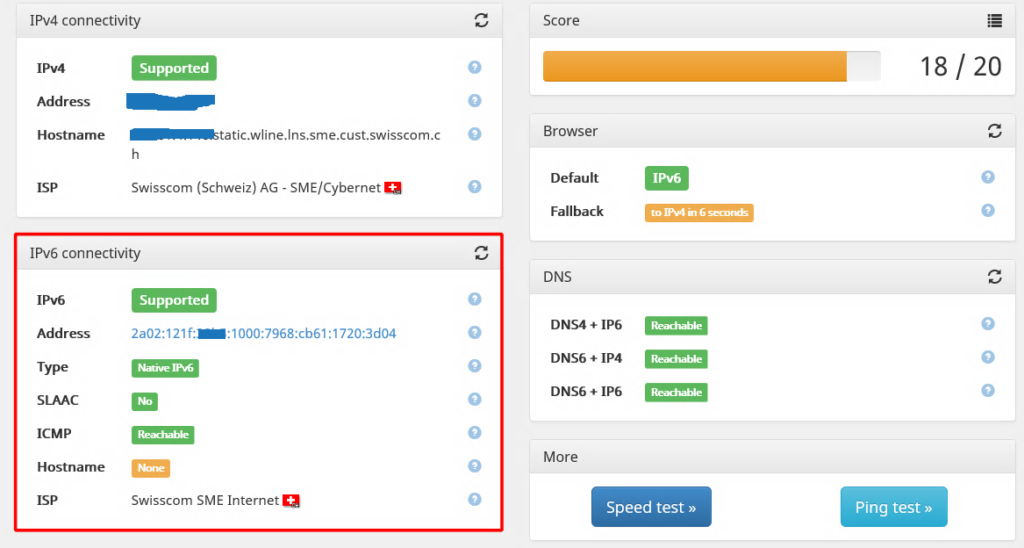

Allez sur le suite client avec Firefox ou Chrome depuis le client : https://ipv6-test.com/

Tout devrait être vert dans IPv6 et DNS hormis le hostname :

Utilisez également le site suivant pour voir si vos serveurs sont atteignables depuis internet par ICMP : https://subnetonline.com/pages/ipv6-network-tools/online-ipv6-ping.php

(3 votes, moyenne: 3,67 sur 5)

(3 votes, moyenne: 3,67 sur 5)