Attention, cet article a plus d'une année d'ancienneté. Il est possible que les informations présentées ne soient plus à jour, spécialement dans le cadre d'un article technique.

Bonjour à tous,

Dans la continuité de mon article sur le déploiement de NSX 6.2 j’ai décidé de vous faire un petit article sur le déploiement d’un premier réseau sous VMWare NSX 6.2 toujours.

J’ai pas mal cogité sur la suite que je voulais donner à mes articles sur NSX et je me suis dit que j’allais faire des cas concrets plutôt que des how-to basiques sur la configuration des switchs, pare-feu et autres …

Comme pour le dernier article, j’ai fait une version simple et accessible du bordel. Il faudra quand même avoir de solides compétences en VMWare / Réseaux pour comprendre ce qui va se faire dans la suite de l’article.

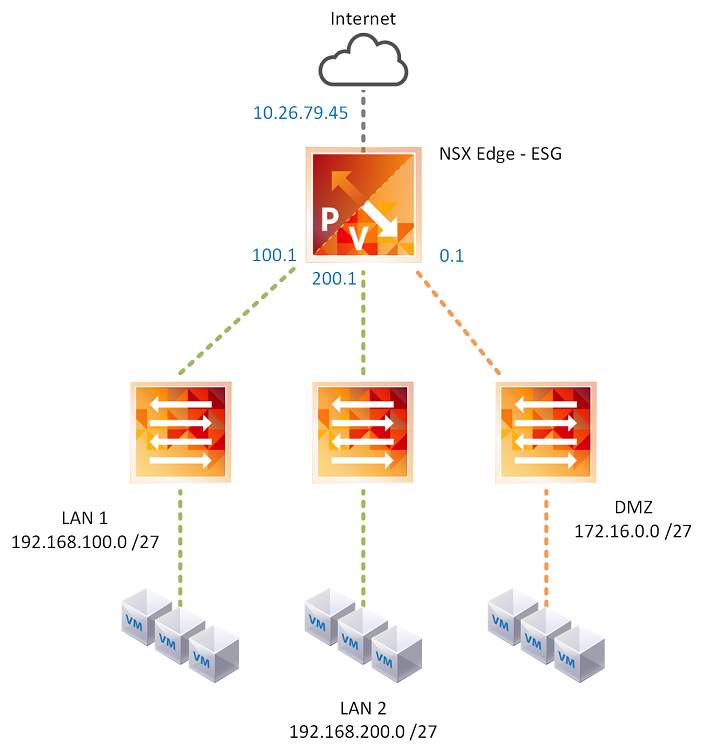

Schéma réseau :

On va commencer par le commencement.

Un NSX Edge (que vous pouvez apparenter à une distribution type pfsense) qui servira de routeur entre Internet, deux lan et une DMZ.

Dans d’autres articles on s’amusera à ajouter des routeurs, des nsx edges et monter des liaisons vpn mais, on va commencer simple 🙂

Préparation de NSX :

Dans la continuité du précédent article, il reste deux-trois choses à faire pour avoir un réseau virtuel fonctionnel.

Dans un premier temps, vous allez devoir configurer la mise en réseau VXLAN.

Pour information (source : doc d’installation de nsx 6.2) :

Le réseau VXLAN est utilisé pour la commutation logique de couche 2 entre hôtes, couvrant potentiellement plusieurs domaines de couche 3 sous-jacents.

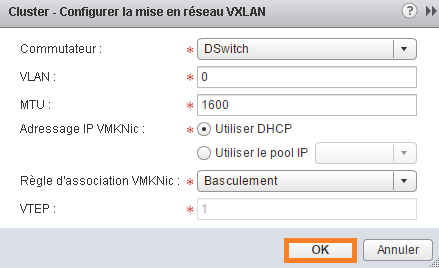

Vous configurez VXLAN par cluster, c’est-à-dire que vous mappez chaque cluster devant participer à NSX à un vSphere Distributed Switch (VDS).Lorsque vous mappez un cluster à un commutateur distribué, chaque hôte de ce cluster est activé pour les commutateurs logiques. Les paramètres choisis ici seront utilisés lors de la création de l’interface VMkernel.

Si vous avez besoin d’un routage et d’une commutation logiques, des paramètres de transport VXLAN doivent être configurés sur tous les clusters dans lesquels des NSX VIB sont installés sur les hôtes.

Si vous prévoyez de déployer uniquement un pare-feu distribué, vous n’avez pas besoin de configurer les paramètres du transport VXLAN.

Et comme on va utiliser du routage et de la commutation logique, on va devoir configurer ces paramètres.

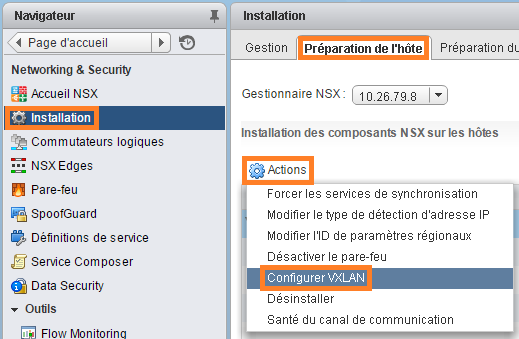

Rendez-vous dans Networking & Security -> Installation -> Préparation de l’hôte -> Actions -> Configurer VXLAN :

Créez le VXLAN avec le DSwitch précédemment créer :

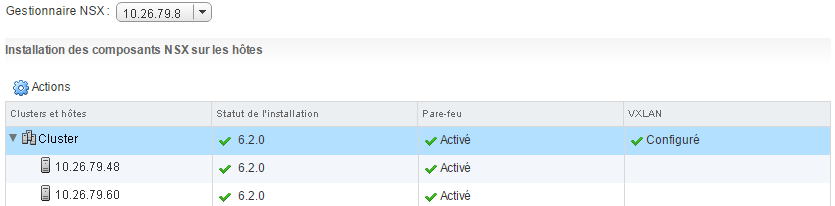

Laissez ensuite la configuration se faire :

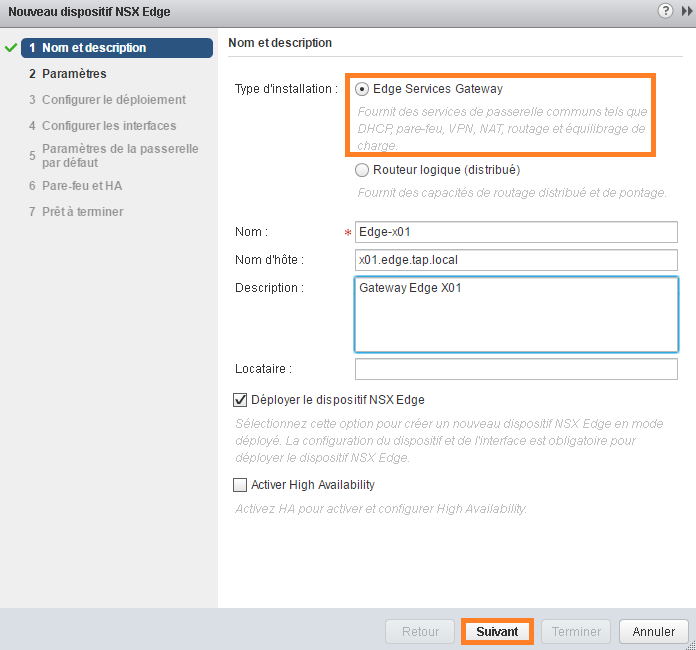

Maintenant, on va ajouter un NSX Edge en mode Edge Services Gateway.

Pour faire simple, c’est un peu le pfsense/ipfire de NSX qui va gérer votre routage, le pare-feu, le DHCP et d’autres services sur votre réseau.

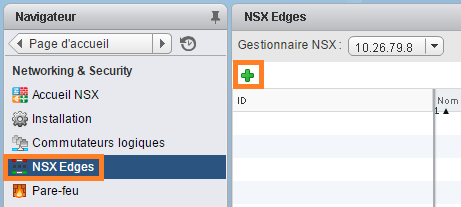

Pour ce faire, allez dans NSX Edges et cliquez sur la petite croix verte :

Sélectionnez le mode Edge Services Gateway :

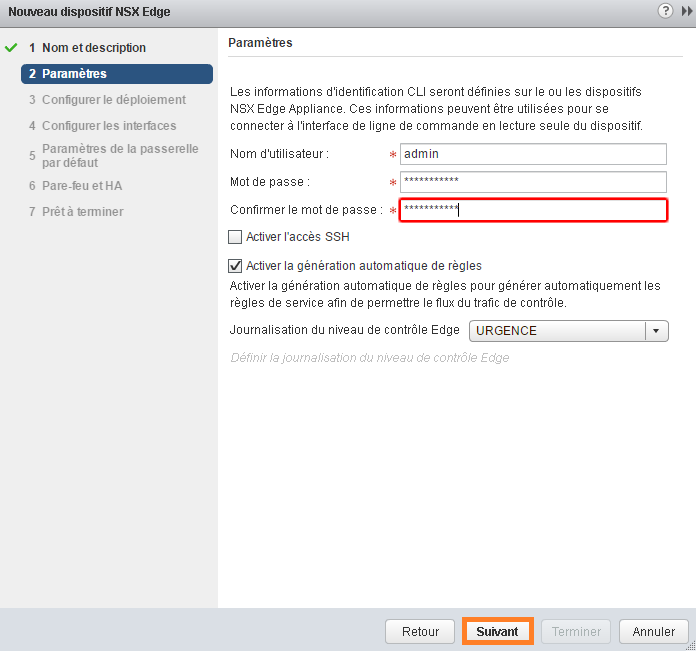

Renseignez un mot de passe d’administration :

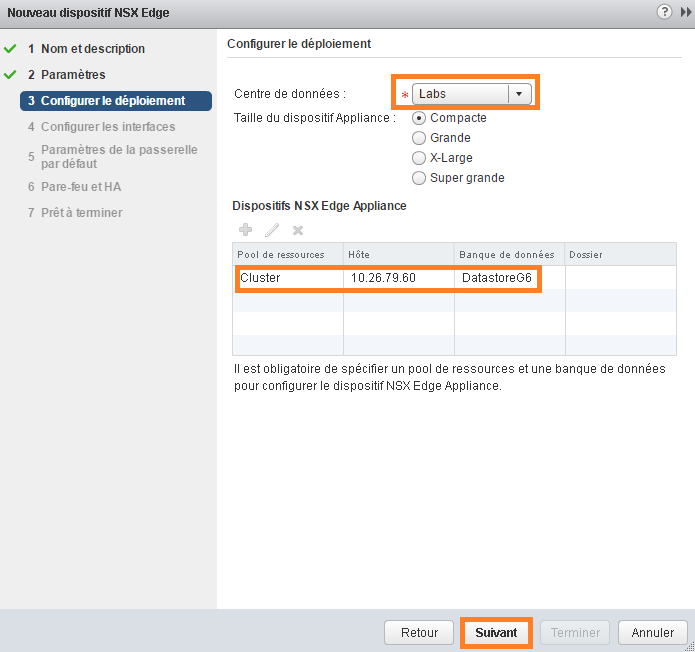

Choisissez le centre de données où l’instance sera déployée :

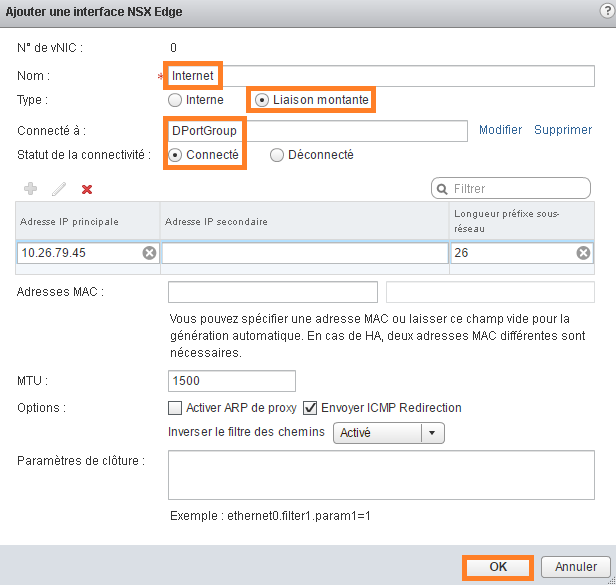

Ajoutez une première interface qui sera le lien avec Internet.

Ça sera une interface de type Liaison montante et vous devrez la connectée au DportGroup créer dans l’article précédent :

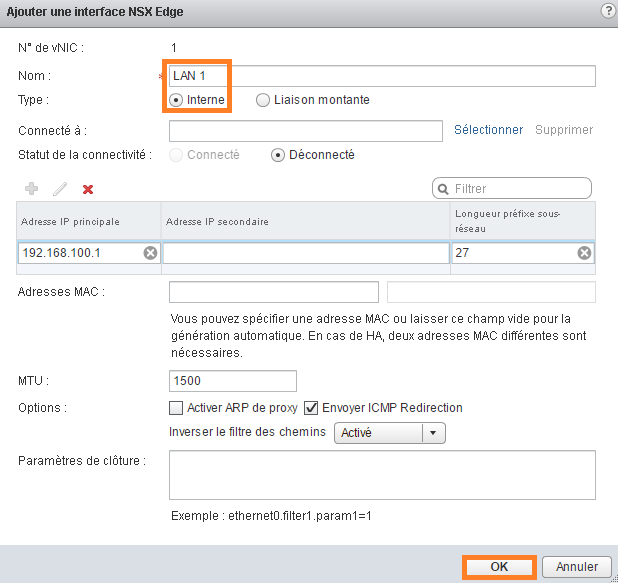

Maintenant, créez tous vos réseaux internes. Déconnectés les car, nous n’avons pas encore créé les vSwitchs pour ces réseaux :

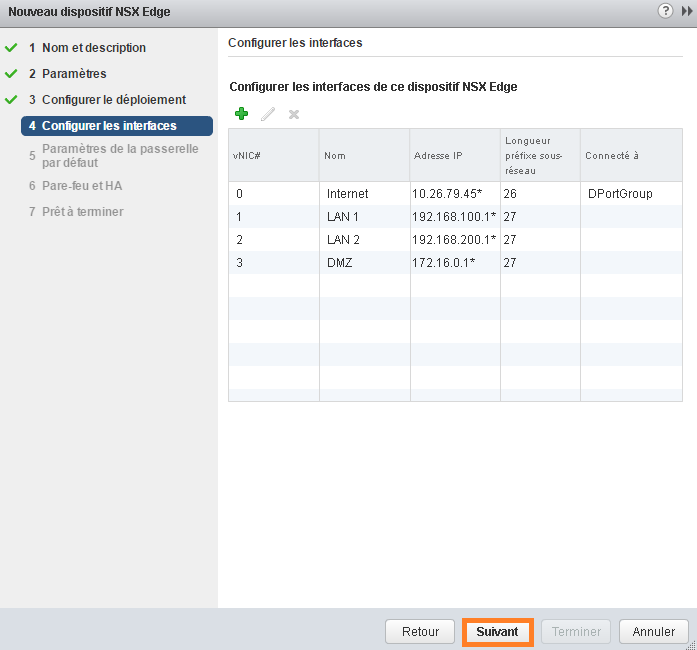

Voici mes interfaces à la fin de la configuration :

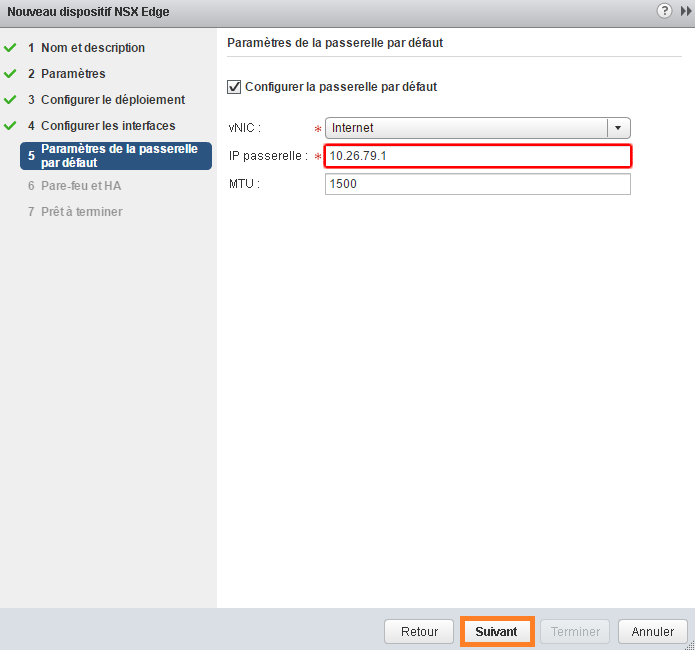

Renseignez la passerelle par défaut pour accéder à Internet sur le vNIC internet (votre liaison montante) :

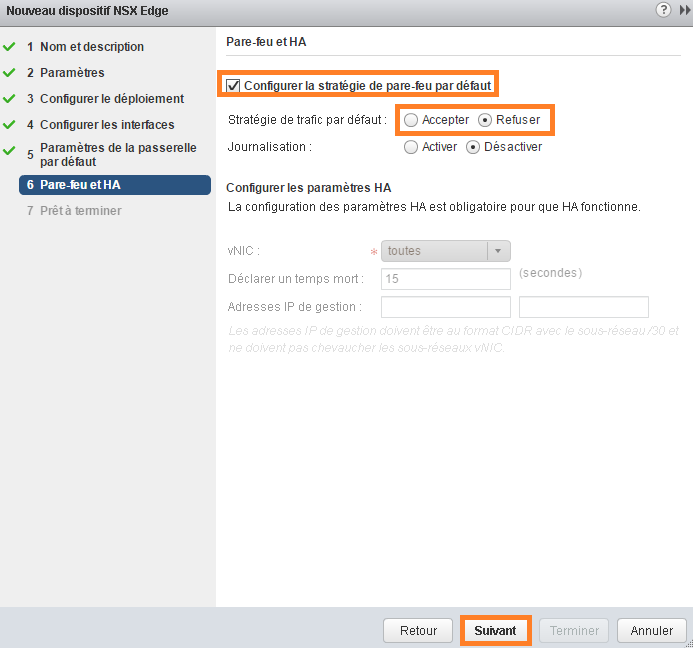

Configurez le pare-feu et sa stratégie par défaut. J’ai choisi de refuser tout le trafic :

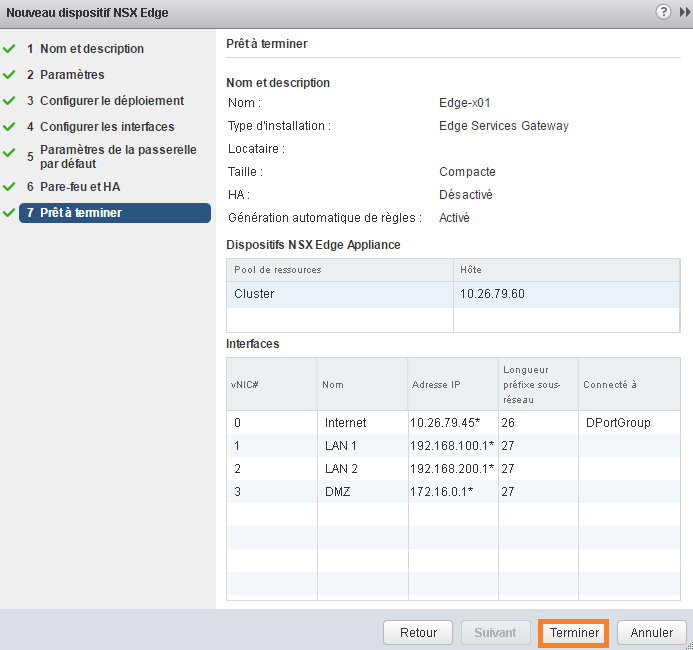

Vérifiez tous les paramètres et cliquez sur Terminer pour lancer le déploiement de votre ESG :

Maintenant, retournez dans la préparation du réseau logique pour créer vos ID de segments qui seront nécessaires pour créer des commutateurs logiques.

Les segments VXLAN sont construits entre des points de terminaison de tunnel VXLAN (VTEP).

Un hôte d’hyperviseur est un exemple standard de VTEP. Chaque tunnel VXLAN possède un ID de segment.

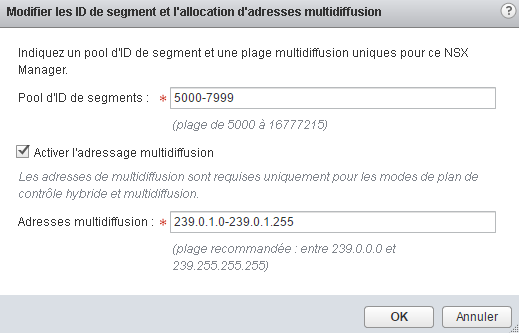

Vous devez spécifier un pool d’ID de segments pour chaque NSX Manager afin d’isoler le trafic de votre réseau.

Si aucun contrôleur NSX n’est déployé dans votre environnement, vous devez également ajouter une plage d’adresses de multidiffusion pour étendre le trafic sur votre réseau et éviter de surcharger une adresse multidiffusion.N’utilisez ni 239.0.0.0/24 ni 239.128.0.0/24 comme plage d’adresses de multidiffusion, car ces réseaux sont utilisés pour le contrôle de sous-réseau local, ce qui signifie que les commutateurs physiques envoient tout le trafic qui utilise ces adresses.

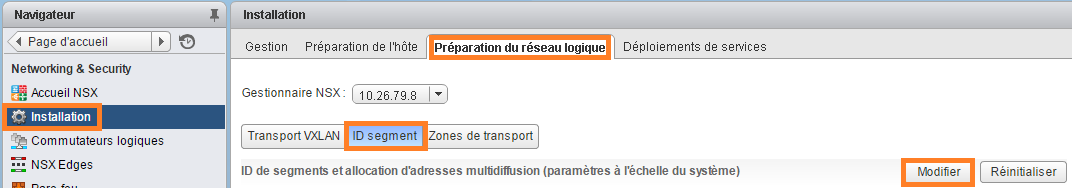

Installation -> Préparation du réseau logique -> ID Segment -> Modifier :

Créez un pool d’ID de segments et une plage de multidiffusion :

Maintenant, créez une zone de transport.

Une zone de transport contrôle quels hôtes un commutateur logique peut atteindre. Elle peut couvrir un ou plusieurs clusters vSphere.

Les zones de transport dictent quels clusters et, en conséquence, quelles machines virtuelles peuvent participer à l’utilisation d’un réseau donné.

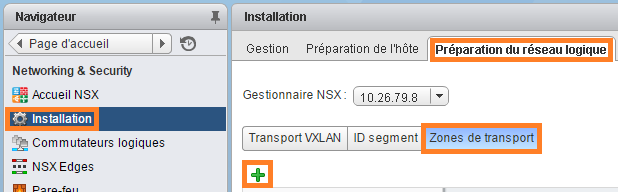

Pour ce faire, allez dans Zone de transport et cliquez sur la croix verte :

Donnez un nom à cette zone de transport et choisissez son mode de réplication puis les clusters à ajouter :

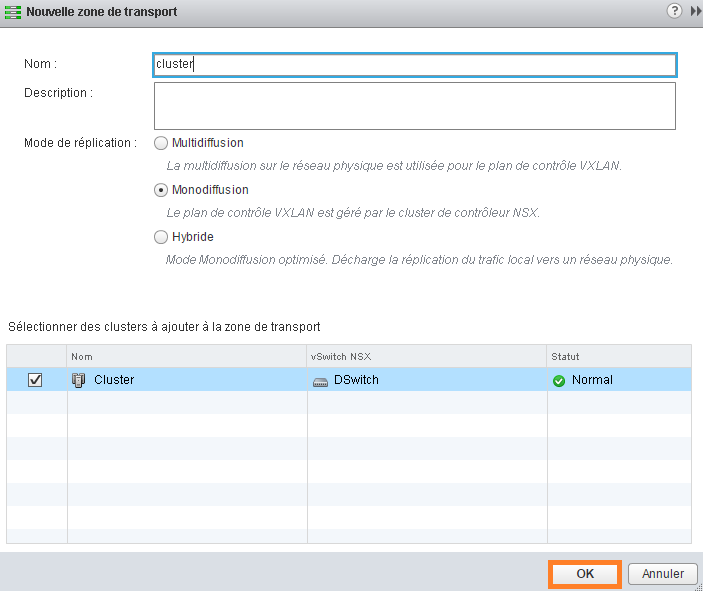

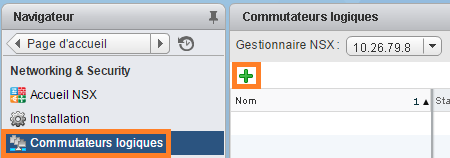

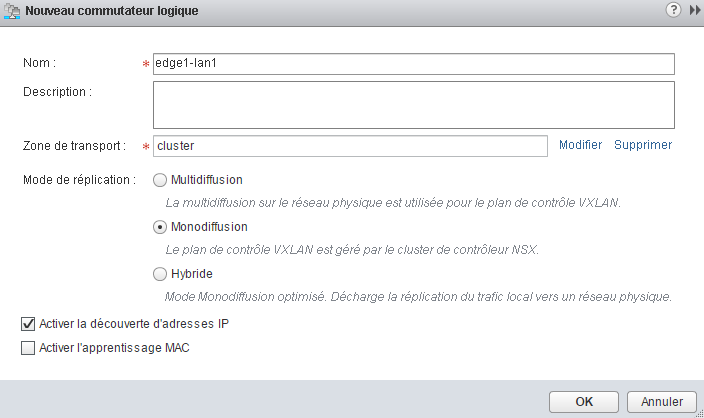

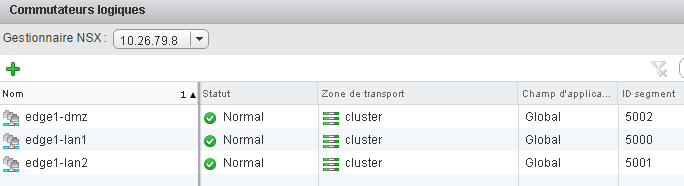

Ajoutez enfin vos commutateurs logiques en allant dans Commutateurs logiques et en cliquant sur la croix verte :

Un commutateur logique NSX reproduit la fonctionnalité de commutation (monodiffusion, multidiffusion et diffusion) dans un environnement virtuel complètement dissocié du matériel sous-jacent.

Les commutateurs logiques sont similaires aux VLAN en ce qu’ils fournissent des connexions réseau auxquelles vous pouvez connecter des machines virtuelles.

Donnez un nom au commutateur et indiquez-lui sa zone de transport :

Refaite la manipulation pour chaque lan et dmz que vous souhaitez ajouter :

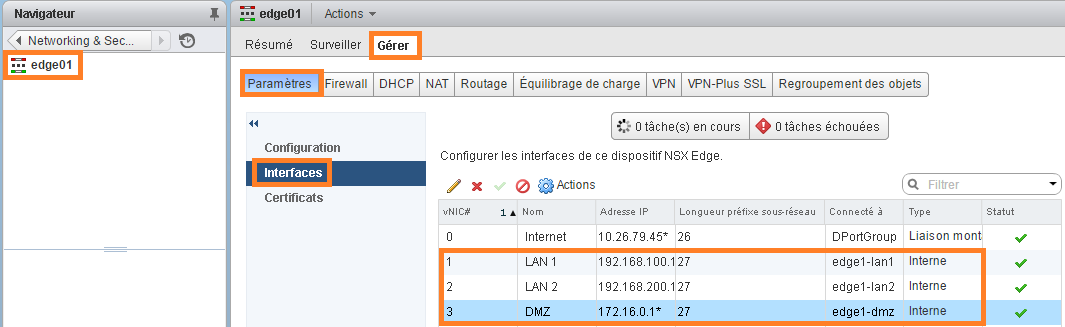

Maintenant, retournez dans la gestion de votre NSX Edge, cliquez sur Gérer -> Paramètres -> Interfaces et connectez chaque lan au commutateur logique qui lui correspond :

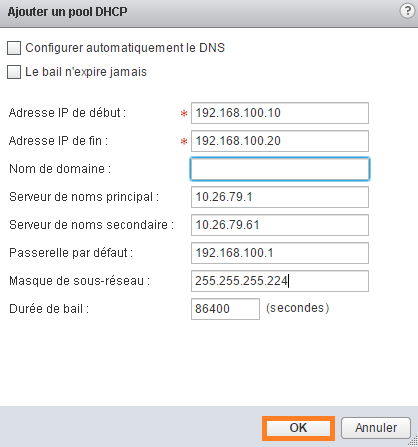

Allez ensuite dans DHCP et ajoutez un pool DHCP par LAN, la règle DHCP se créera automatiquement dans le pare-feu :

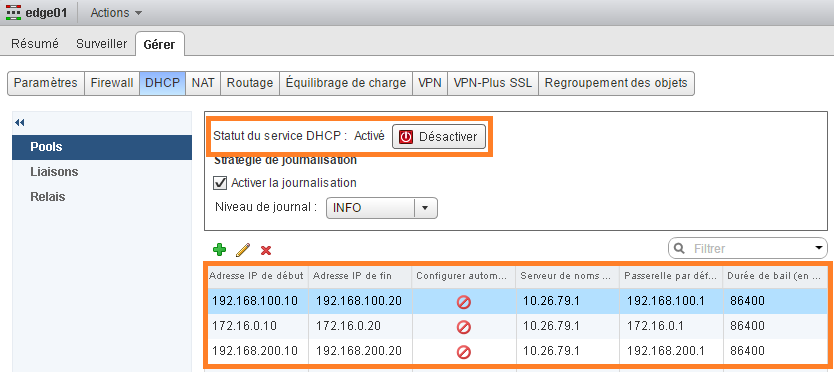

Vérifiez ensuite que le service DHCP est bien activé :

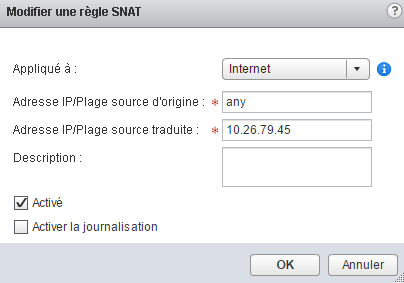

Allez maintenant dans NAT et créez une nouvelle règle SNAT.

Indiquez l’interface connectée à Internet sur le NSX Edge ESG et indiquez son adresse IP dans la source traduite. Mettez any dans la source d’origine.

Cela permettra à toutes vos machines de sortir du réseau avec l’ip du ESG :

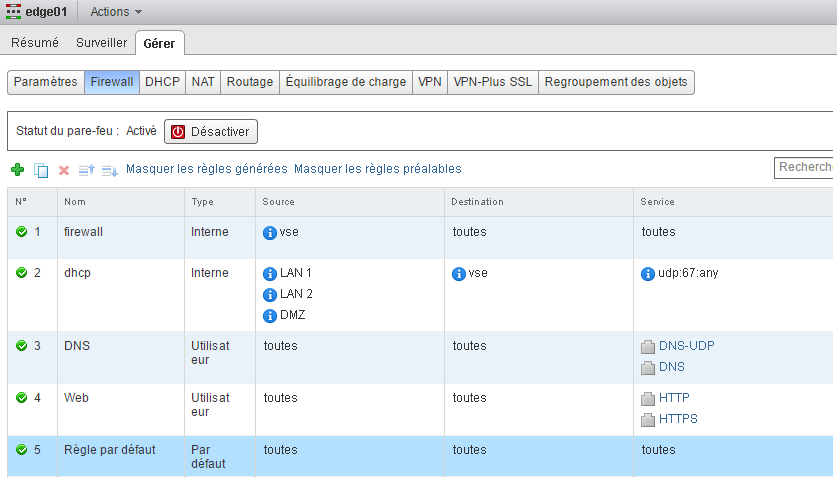

Maintenant, allez dans le pare-feu et commencez à créer vos règles pour autoriser par exemple les protocoles HTTP/HTTPS et le DNS :

Test de la configuration :

Ajoutez maintenant des machines virtuelles de test sur chaque commutateur logique.

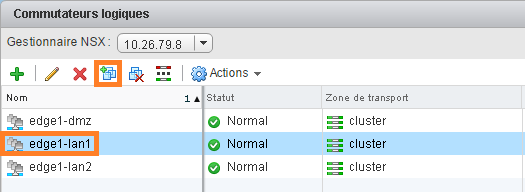

Retournez dans la gestion des commutateurs logiques, sélectionnez-en un et cliquez sur la petite icône pour y ajouter des machines virtuelles :

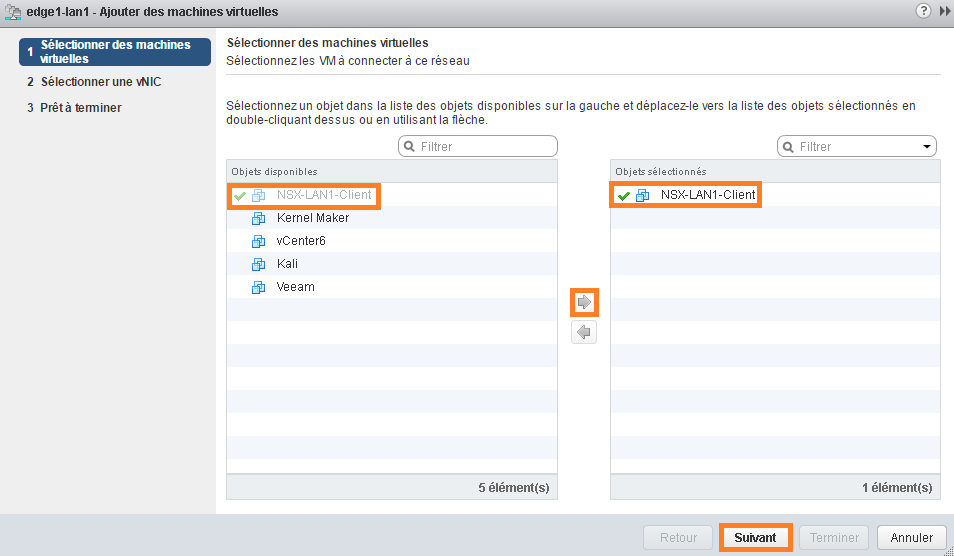

Sélectionnez des machines de test à ajouter :

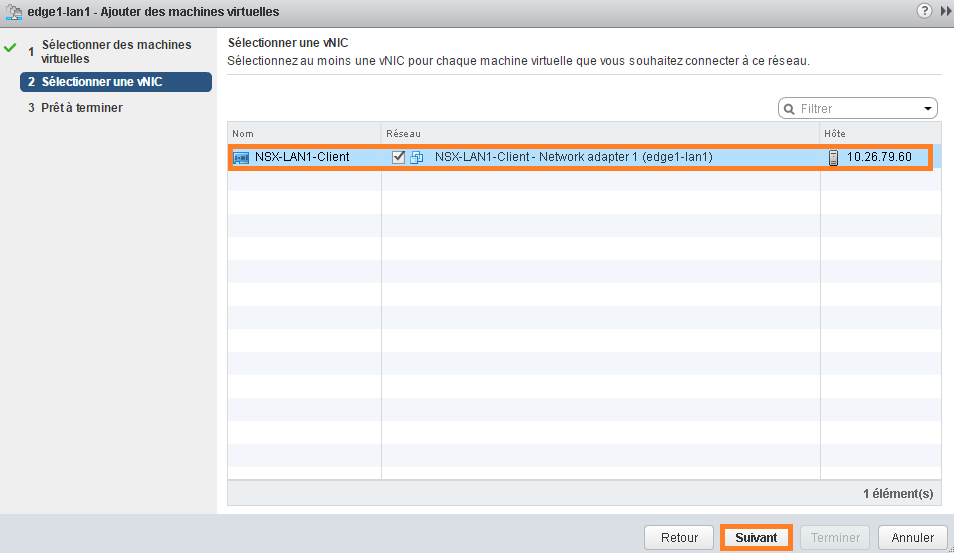

Sélectionnez ensuite les interfaces réseau où appliquer la configuration :

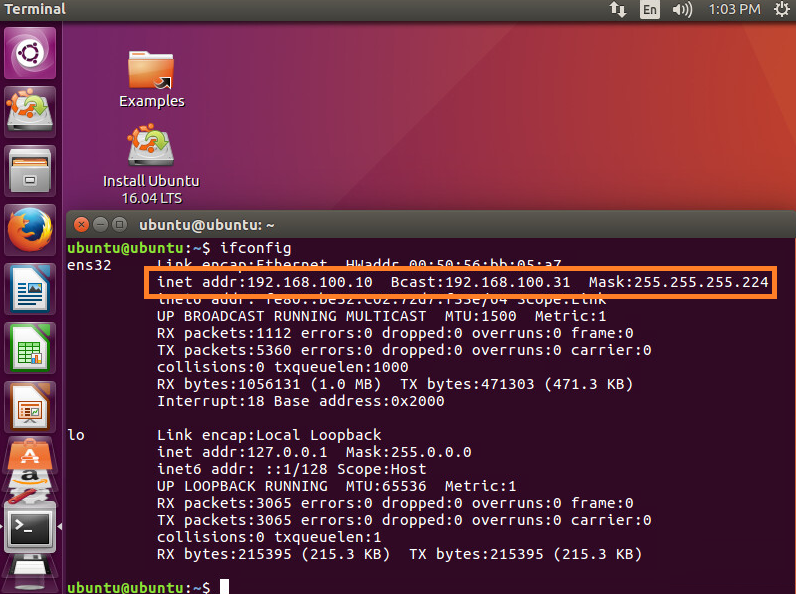

Maintenant, allez sur cette machine virtuelle, dans mon cas un Ubuntu Live.

Faites un ifconfig dans un premier temps, cela vous permettra de voir si vous prenez le bon DHCP :

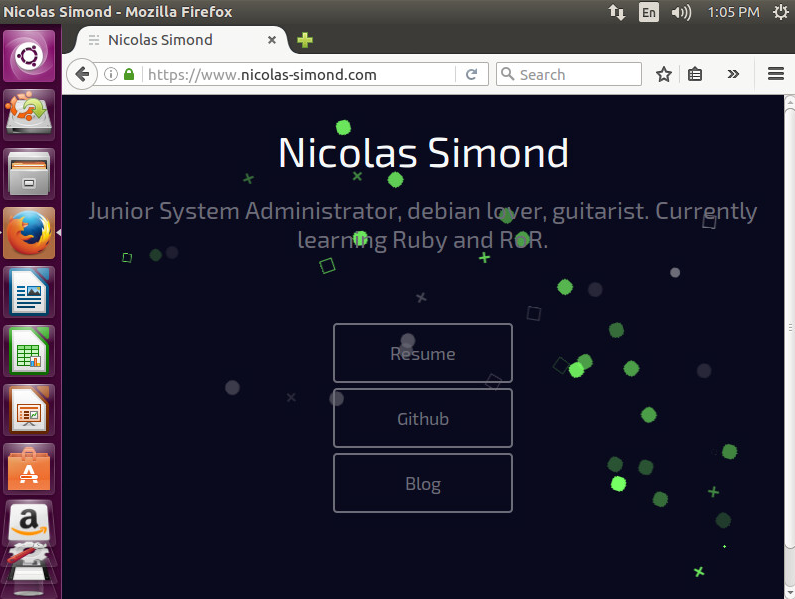

Ensuite, visitez des sites en HTTP et HTTPS pour voir si la connexion vers l’extérieur est fonctionnelle 🙂

Dans un prochain article, on verra le routage OSPF sous NSX 🙂

(7 votes, moyenne: 4,29 sur 5)

(7 votes, moyenne: 4,29 sur 5)

Petite interrogation, si un client X venais a s’intégrer à ton archi sur un Vlan 3 avec le même adressage que ton Vlan 1.

Le NSX gère-t-il le NAT ? Un autre moyen que le NAT qu’NSX met à dispo car sur une archi qui commence a dépasser les 200 clients sur un même adressage ça peux vite devenir ingérable.

Thanks

NSX gère le nat oui, et si tu ne veux pas utiliser le nat NSX tu peux mettre n’importe quelle VM qui fera office de routeur dans ce réseau.